Assalamualaikum....

Salam kompak sobat2 Indonesian Blogger, ^_^

Tidak ada bosan2 nya ane mau share tentang depes2an,, soalnya lagi marak dan bnyak banget yg menyukai aktivitas ini, yah walaupun beresiko masuk BUI,, wkwkwk :p

Langsung aja lah, males ngetik banyak2! :p

Note: "Tidak semua website bisa dengan teknik ini, harap selalu mencari dan mencoba! karena dalam dunia Hacking tidak ada yg instants dan bisa berhasil dengan mudah! Mereka yg berhasil adalah mereka yg selalu sabar berusaha dan terus mencoba!"

kali ini ane mau share tentang teknik Bypass Halaman Login Administrator! Bagaimana caranya? Yuk simak aja rame rame,, hehhehe ;)

Bahan Bahan :

Dork: inurl:/index_info.php Lihat Dork yg lain Disini

Live Target : http://niche-marketplace.net/index_info.php

Note: "Mohon Live Target Jangan Dirusak, karena untuk pembelajaran bersama, kalo udah bisa cari aja target yang lain!"

Langkah Langkahnya:

Cari Target Google.com dengan menggunakan Dork, disini ane dapet target http://niche-marketplace.net/index_info.php

Lalu masuk ke halaman login admin! biasanya letaknya site.com/admin/index.php atau bisa jadi site.com/[path]/admin/index.php kalo target ane : http://niche-marketplace.net/admin/index.php

Setelah itu kita lakukan Inspect Elemen! dengan cara klik kanan, lalu pilih Inspect Element!

Lalu akan muncul seperti gambar dibawah! yang perlu kita lakukan adalah mencari Source code berikut :

Ganti "hidden" dengan "text" lalu akan muncul kotak label "admin_settings_read" ganti read menjadi write! lihat gambar!

Lalu tekan Enter!

Klik Login aja!

Note: "Kalo ada muncul pesan seperti digambar, berarti target vuln ato bisa di depes! Selain itu ga bisa, cari target lain! :p

Duaaarrrrrrrrr!! Udah masuk? Mantap! Trus mo ngapain lagi?? udah gitu aja! wkwkwkwk :p

Trus Tebas index nya gimana gan?? Hajiahhh,, :3 makanya baca tutorial ampe abis dulu, dipahami dan dipelajari baru dipraktekin.. hadeewwhhh!!

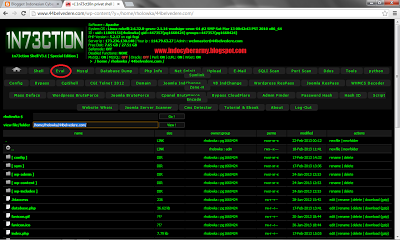

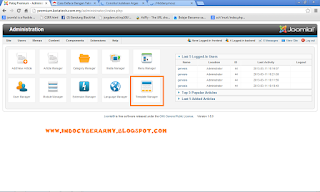

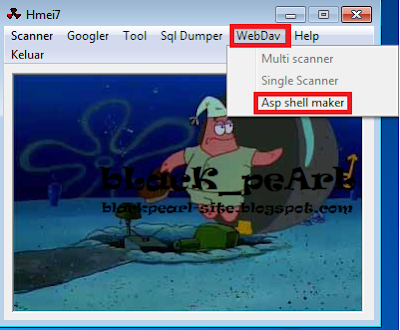

Oke, sekarang kita udah masuk ke halaman admin, saatnya kita tanem Shell! Apa itu Shell?? Baca lagi sono di postingan ane Apa itu WebShell :p Disini ane make Madspotshell!

WAJIB!!! Harap diperhatikan dan dicermati baik baik, jika ada sedikit kesalahan maka Shell sobat yg ditanem akan Gagal dieksekusi! dan akhirnya balik maning ke awal :p

Pertama gulirkan kebawah! cari menu "Add/Remove Navigation Page"

Klik Add/Remove Navigation Page! Lalu ketik nama shell.php sobat, kalo ane mah "idca.php". Untuk lebih jelasnya liat gambar!

Lalu klik "Add New Navigation"

Setelah itu masih dihalaman yg sama, liat kebawah sampai menemukan kalimat: "Sort Page Buttons/links" trus ubah "idca.php.html" jadi "/idca.php". liat gambar!

Lalu klik "Sort Navigation Pages"!

Selanjutnya cari Menu "Edit Navigation Pages" lalu klik menu tersebut. Kemudian pada kolom "Please Select a Pages To Edit" lalu pilih "idca.php.html". disini kita akan melakukan Inspect Element lagi, lalu cari kata "idca.php.html" dan ubah jadi "idca.php". Lihat gambar!

Kemudian masih dihalaman yg sama, gulirkan kebawah!

Pada kolom "Enter A Page Title As You Would Like To Be Seen" ketik "idca.php"

Pada kolom "URL For This Site" ketik "main_pages/idca.php"

Pada kota box, ceklis/centang ketiganya. untuk lebih jelas, lihat gambar!

Selanjutnya masih juga di halaman yg sama, gulirkan kebawah! Pada kolom "Enter Content for Your Pages" pilih "Source" lalu editor akan aktif!

Buka shell Backdoor (madspotshell.php) dengan notepad untuk dipaste kan ke Konten Pages!

WAJIB DIPERHATIKAN, karena menentukan keberhasilan!

Sebaiknya Shell Backdoor jangan diberi password!

Jadi nanti seperti ini cara nulisnya.

<Line kosong>

<Line kosong>

{ Isi Kodingan PHP Shell dari awal sampai akhir }

<Line kosong>

<Line kosong>

Yap di Line awal diisikan ruang kosong 2x (alias teken enter 3x) dan di Line akhir diisikan ruang kosong 2x (alias teken enter 3x). Kurang jelas? lihat gambar :

lalu

Lalu klik Save! akan muncul pesan seperti gambar berikut!

Selanjutnya saatnya kita buka shell backdoor yg udah kita tanem! caranya tulis diadress bar: http://site.com/main_pages/Nama File Backdoor.php Liat gambar!

Huft! Akhirnya Selesai dan Berhasil tuh! Tinggal tebas index aja! wkwkwk

Harap Live Target ini jangan di Tebas om! Buat aja file baru!Atau Cari Target Lain!

Untuk yg belum mengerti cara tebas index web, silahkan Baca Cara Tebas Index Web

Content Creator By Onix AQua

Salam kompak sobat2 Indonesian Blogger, ^_^

Tidak ada bosan2 nya ane mau share tentang depes2an,, soalnya lagi marak dan bnyak banget yg menyukai aktivitas ini, yah walaupun beresiko masuk BUI,, wkwkwk :p

Langsung aja lah, males ngetik banyak2! :p

Note: "Tidak semua website bisa dengan teknik ini, harap selalu mencari dan mencoba! karena dalam dunia Hacking tidak ada yg instants dan bisa berhasil dengan mudah! Mereka yg berhasil adalah mereka yg selalu sabar berusaha dan terus mencoba!"

kali ini ane mau share tentang teknik Bypass Halaman Login Administrator! Bagaimana caranya? Yuk simak aja rame rame,, hehhehe ;)

Bahan Bahan :

Dork: inurl:/index_info.php Lihat Dork yg lain Disini

Live Target : http://niche-marketplace.net/index_info.php

Note: "Mohon Live Target Jangan Dirusak, karena untuk pembelajaran bersama, kalo udah bisa cari aja target yang lain!"

Langkah Langkahnya:

Cari Target Google.com dengan menggunakan Dork, disini ane dapet target http://niche-marketplace.net/index_info.php

Lalu masuk ke halaman login admin! biasanya letaknya site.com/admin/index.php atau bisa jadi site.com/[path]/admin/index.php kalo target ane : http://niche-marketplace.net/admin/index.php

Setelah itu kita lakukan Inspect Elemen! dengan cara klik kanan, lalu pilih Inspect Element!

Lalu akan muncul seperti gambar dibawah! yang perlu kita lakukan adalah mencari Source code berikut :

Ganti "hidden" dengan "text" lalu akan muncul kotak label "admin_settings_read" ganti read menjadi write! lihat gambar!

Lalu tekan Enter!

Klik Login aja!

Note: "Kalo ada muncul pesan seperti digambar, berarti target vuln ato bisa di depes! Selain itu ga bisa, cari target lain! :p

Duaaarrrrrrrrr!! Udah masuk? Mantap! Trus mo ngapain lagi?? udah gitu aja! wkwkwkwk :p

Trus Tebas index nya gimana gan?? Hajiahhh,, :3 makanya baca tutorial ampe abis dulu, dipahami dan dipelajari baru dipraktekin.. hadeewwhhh!!

Oke, sekarang kita udah masuk ke halaman admin, saatnya kita tanem Shell! Apa itu Shell?? Baca lagi sono di postingan ane Apa itu WebShell :p Disini ane make Madspotshell!

WAJIB!!! Harap diperhatikan dan dicermati baik baik, jika ada sedikit kesalahan maka Shell sobat yg ditanem akan Gagal dieksekusi! dan akhirnya balik maning ke awal :p

Pertama gulirkan kebawah! cari menu "Add/Remove Navigation Page"

Klik Add/Remove Navigation Page! Lalu ketik nama shell.php sobat, kalo ane mah "idca.php". Untuk lebih jelasnya liat gambar!

Lalu klik "Add New Navigation"

Setelah itu masih dihalaman yg sama, liat kebawah sampai menemukan kalimat: "Sort Page Buttons/links" trus ubah "idca.php.html" jadi "/idca.php". liat gambar!

Lalu klik "Sort Navigation Pages"!

Selanjutnya cari Menu "Edit Navigation Pages" lalu klik menu tersebut. Kemudian pada kolom "Please Select a Pages To Edit" lalu pilih "idca.php.html". disini kita akan melakukan Inspect Element lagi, lalu cari kata "idca.php.html" dan ubah jadi "idca.php". Lihat gambar!

Kemudian masih dihalaman yg sama, gulirkan kebawah!

Pada kolom "Enter A Page Title As You Would Like To Be Seen" ketik "idca.php"

Pada kolom "URL For This Site" ketik "main_pages/idca.php"

Pada kota box, ceklis/centang ketiganya. untuk lebih jelas, lihat gambar!

Selanjutnya masih juga di halaman yg sama, gulirkan kebawah! Pada kolom "Enter Content for Your Pages" pilih "Source" lalu editor akan aktif!

Buka shell Backdoor (madspotshell.php) dengan notepad untuk dipaste kan ke Konten Pages!

WAJIB DIPERHATIKAN, karena menentukan keberhasilan!

Sebaiknya Shell Backdoor jangan diberi password!

Jadi nanti seperti ini cara nulisnya.

<Line kosong>

<Line kosong>

{ Isi Kodingan PHP Shell dari awal sampai akhir }

<Line kosong>

<Line kosong>

Yap di Line awal diisikan ruang kosong 2x (alias teken enter 3x) dan di Line akhir diisikan ruang kosong 2x (alias teken enter 3x). Kurang jelas? lihat gambar :

lalu

Lalu klik Save! akan muncul pesan seperti gambar berikut!

Selanjutnya saatnya kita buka shell backdoor yg udah kita tanem! caranya tulis diadress bar: http://site.com/main_pages/Nama File Backdoor.php Liat gambar!

Huft! Akhirnya Selesai dan Berhasil tuh! Tinggal tebas index aja! wkwkwk

Harap Live Target ini jangan di Tebas om! Buat aja file baru!Atau Cari Target Lain!

Untuk yg belum mengerti cara tebas index web, silahkan Baca Cara Tebas Index Web

Content Creator By Onix AQua

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.bmp)

.bmp)

.bmp)